A crescente complexidade das infraestruturas de TI, especialmente em empresas que operam com equipas e sistemas distribuídos, traz um conjunto único de desafios de segurança. A gestão centralizada de políticas de segurança surge como uma solução crítica para enfrentar estas dificuldades, proporcionando consistência e controlo elevando a proteção dos dados e sistemas. À medida que as organizações expandem os seus serviços ao redor do globo, a necessidade de uma abordagem unificada e centralizada para a segurança torna-se ainda mais evidente. Além de atenuar riscos, esta abordagem permite uma maior eficiência operacional e melhor previsão de ameaças. Neste contexto, entender como implementar uma gestão centralizada de políticas de segurança é não só vital para a proteção dos recursos empresariais, como também para assegurar a continuidade e o crescimento do negócio num ambiente digital em constante mudança.

Porquê escolher uma gestão centralizada

Adoptar uma gestão centralizada de políticas de segurança em ambientes TI distribuídos surge como uma necessidade estratégica para assegurar a integridade dos dados e sistemas. Uma das razões mais significativas é a unificação das melhores práticas de segurança. Ao centralizar a gestão, as organizações podem garantir que as políticas de segurança são consistentes e uniformemente implementadas em todas as unidades operacionais. Isto minimiza lacunas de segurança que poderiam ser exploradas por atacantes mal-intencionados.

A eficiência operacional é outra vantagem crucial. Uma abordagem centralizada elimina a redundância de esforços em múltiplas localizações, permitindo uma resposta mais rápida e coordenada a incidentes de segurança. Através da centralização, as equipas de TI podem simplificar processos, reduzir tempo e custos operacionais relacionados com a gestão de políticas de segurança.

Além disso, a conformidade regulatória é uma preocupação crescente para muitas organizações, especialmente aquelas que operam em sectores altamente regulamentados. Uma gestão centralizada facilita a monitorização e cumprimento de normas e regulamentos, garantindo que a organização está sempre em alinhamento com as exigências legais. Isso não só evita potenciais multas e penalidades, mas também protege a reputação da organização.

A centralização também oferece uma perspectiva estratégica ao reforçar consistência e controlo. Ao reduzir redundâncias, a gestão centralizada permite que as equipas de segurança se concentrem em ameaças emergentes e inovem nas suas abordagens, mantendo uma postura de segurança proactiva. Este conhecimento é crítico num ambiente cada vez mais complexo e disperso.

Para aqueles que buscam entender melhor estas abordagens, o artigo sobre “Plataformas Zero Trust para PMEs” oferece uma visão detalhada sobre como implementar práticas de segurança modernas e eficazes. Com a crescente complexidade dos ambientes de TI, a escolha de uma gestão centralizada de políticas de segurança não é apenas uma benesse, mas uma necessidade estratégica para enfrentar os desafios contemporâneos.

Desafios da segurança em ambientes distribuídos

Num cenário de TI cada vez mais distribuído, as empresas enfrentam desafios significativos ao tentar gerir a segurança de seus sistemas e dados. A disparidade das infraestruturas e a multiplicidade de normas de segurança são algumas das complicações que emergem com a distribuição das operações. Com a diversidade de arquitecturas e plataformas, manter políticas de segurança uniformes torna-se uma tarefa árdua.

A implementação de normas consistentes de segurança é crucial, mas muitas vezes é dificultada pela pluralidade de padrões e processos seguidos em diferentes localidades ou por diferentes equipas internas. Tal variedade pode criar lacunas significativas na segurança, que são frequentemente exploradas por atacantes.

Este contexto propicia um aumento no risco de ameaças tanto externas quanto internas. Um número crescente de vetores de ataque, proporcionado pela complexidade das operações distribuídas, coloca pressão adicional sobre as equipas de segurança. A possibilidade de ataques a partir de pontos fracos ou de práticas não uniformizadas é uma realidade tangível, que requer atenção contínua.

Além disso, as ameaças internas de segurança, potencializadas pelo acesso descentralizado a recursos, são um fator preocupante. A coordenação inadequada e a falta de visibilidade centralizada podem dificultar severamente a deteção precoce de anomalias ou comportamentos maliciosos.

Neste sentido, é essencial ponderar estratégias que possam não apenas centralizar a gestão de políticas de segurança, mas também garantir a sua aplicabilidade de forma transversal e consistente. A procura de soluções como plataformas zero trust pode ser um passo vital para empresas que almejam fortalecer a sua postura de segurança, reduzindo a complexidade na gestão de políticas em ambientes distribuídos. Visite Plataformas Zero Trust para PMEs para saber mais sobre como estas soluções podem auxiliar na proteção das infraestruturas distribuídas.

Benefícios da implementação centralizada

A implementação centralizada de políticas de segurança em ambientes TI distribuídos oferece múltiplos benefícios tangíveis que fortalecem as operações organizacionais. Um dos principais benefícios é a resposta rápida a incidentes. Com uma gestão centralizada, as equipas de segurança conseguem detectar e mitigar ameaças em tempo real, evitando assim danos significativos aos sistemas. A rapidez na resposta é fundamental num cenário onde a proliferação de ataques cibernéticos é uma constante.

Outro benefício crucial é a visibilidade aprimorada de ameaças. Ao centralizar a gestão de políticas, as organizações conseguem um panorama completo das suas infraestruturas. Esta visibilidade é essencial para identificar padrões anómalos e preveni-los antes que se transformem em incidentes críticos. A capacidade de monitorizar continuamente todos os ambientes distribui uma vantagem competitiva, capacitando as empresas a manterem-se um passo à frente dos atacantes.

Além disso, a gestão uniforme de políticas através de uma plataforma central proporciona consistência na aplicação de normas de segurança. Este alinhamento garante que todos os segmentos da organização estejam em conformidade com as melhores práticas de segurança. A uniformidade na aplicação de políticas minimiza erros humanos e reduz as vulnerabilidades que poderiam ser exploradas.

A centralização permite também uma orquestração eficiente das políticas de segurança. Isto resulta numa melhor coordenação entre equipas, maximizando o uso de recursos e evitando redundâncias. Assim, as operações TI tornam-se mais coesas e otimizadas para responder eficazmente a quaisquer desafios operacionais.

Por fim, o retorno sobre o investimento (ROI) é elevado, considerando os custos associados a possíveis violações de segurança. Ao centralizar a gestão, as empresas economizam recursos ao reduzir a necessidade de múltiplas soluções de segurança isoladas. Para explorarem mais sobre as abordagens centralizadas, as organizações podem consultar exemplos de plataformas Zero Trust para PMEs que ilustram uma aplicação prática deste conceito nas pequenas e médias empresas.

Tecnologias que facilitam a gestão centralizada

A gestão centralizada de políticas de segurança em ambientes TI distribuídos requer a integração de várias tecnologias que facilitam o controlo eficaz e robusto das operações. Entre estas, os sistemas de gestão de identidade e acesso (IAM) destacam-se por garantir que apenas os utilizadores autorizados acedem aos recursos certos, minimizando riscos de segurança. A implementação eficaz de IAM envolve não apenas autenticação e autorização, mas também a governança contínua de privilégios e acessos.

Outra peça-chave são as ferramentas de automação de segurança, que tornam o processo de gestão de políticas mais eficiente e reativo. Ao automatizar tarefas repetitivas, estas ferramentas libertam recursos humanos para se concentrarem em tarefas mais críticas e complexas. A automação também assegura que as políticas de segurança estão sempre atualizadas e aderem às normas mais recentes, reduzindo o tempo de resposta a incidentes e melhorando a consistência na execução das políticas.

Para além disso, as soluções baseadas em nuvem oferecem flexibilidade e escalabilidade sem precedentes. A nuvem permite uma gestão centralizada e uniforme das políticas de segurança através de diferentes localizações geográficas e tecnologias distintas, integrando funcionalidades como o backup híbrido de dados críticos, que assegura a proteção de dados através de soluções tanto locais como na nuvem. Mais informações sobre estas práticas podem ser encontradas em backup híbrido de dados críticos.

A integração destas tecnologias não é apenas uma questão técnica, mas também estratégica. Para maximizar a eficácia, as empresas devem assegurar uma abordagem holística que permita a interoperabilidade entre os diferentes sistemas e ferramentas. A coordenação entre IAM, automação e nuvem cria um ecossistema de segurança que é mais do que a soma de suas partes, melhorando significativamente a resiliência e a capacidade de resposta das organizações.

Caso de estudo: implementação real

A implementação de uma gestão centralizada de políticas de segurança foi um projeto prioritário na Empresa Alfa, uma organização com operações distribuídas em várias regiões. A necessidade de unificar e fortalecer a segurança surgiu após uma análise interna que revelou inconsistências significativas nas políticas de segurança aplicadas localmente. Estas diferenças colocavam a empresa em risco de ciberataques e violações de dados.

O desafio inicial foi identificar as disparidades existentes e criar uma estrutura que acomodasse as necessidades específicas de cada filial sem comprometer a segurança global. A harmonização das políticas foi complexa, exigindo uma extensa revisão dos sistemas e protocolos existentes. A Empresa Alfa recorreu a consultores de segurança e tecnologia para desenhar um plano que contemplasse a integração gradual das filiais na nova plataforma centralizada.

A implementação deu-se em fases, começando pelas filiais com menor complexidade operacional. Um dos aspetos críticos foi garantir a adesão de todas as equipas. Para isso, realizaram-se sessões de formação e workshops que destacaram a importância da uniformização das práticas de segurança e o papel que cada colaborador desempenha na proteção dos ativos digitais.

Os resultados foram encorajadores. A Empresa Alfa observou uma redução significativa no número de incidentes de segurança e uma maior eficiência na monitorização e gestão das políticas de segurança. Além disso, a centralização permitiu à organização responder rapidamente a novas ameaças, ajustando as políticas em tempo real.

Este caso de estudo destaca a importância da centralização das políticas de segurança como estratégia para melhorar a resiliência de uma organização a ameaças cibernéticas, oferecendo um modelo prática que outras empresas podem seguir. O sucesso da Empresa Alfa pode servir de inspiração para empresas que enfrentam desafios semelhantes. Para uma análise detalhada dos desafios para empresas de menor dimensão, leia mais sobre plataformas zero trust para PMEs.

Passos para a migração

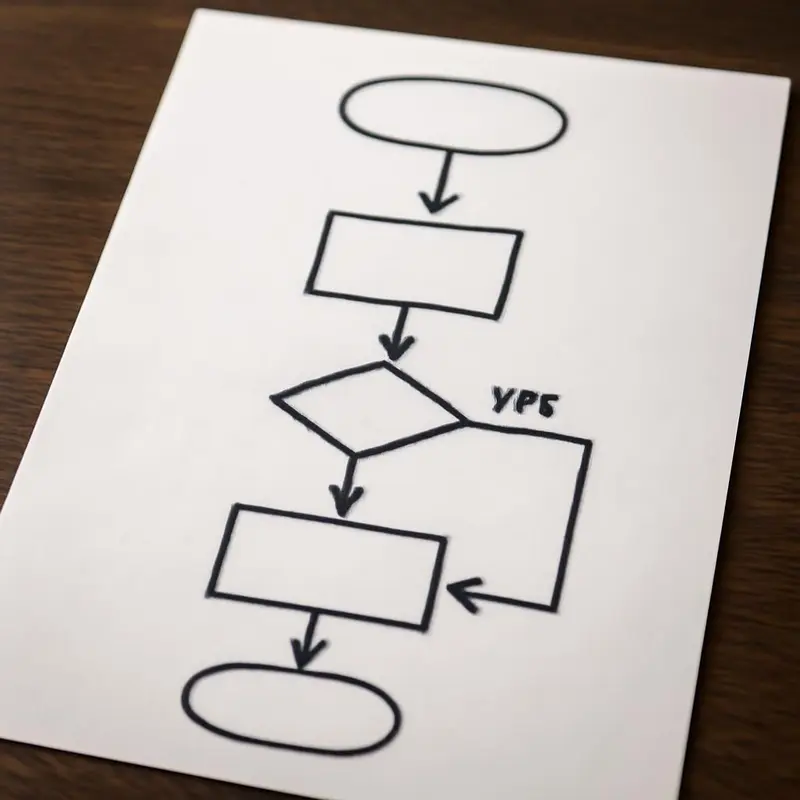

Para uma empresa migrar para uma gestão centralizada de políticas de segurança, é fundamental seguir um conjunto de passos meticulosamente planeados. O primeiro passo é a avaliação da infraestrutura existente. Devem ser identificados pontos fracos e fortes, analisando a compatibilidade das infraestruturas com soluções centralizadas. Este diagnóstico permite perceber quais os ajustes necessários, garantindo uma transição suave.

Após esta fase, segue-se a escolha de tecnologias apropriadas. Faz-se necessária a consideração de soluções robustas e escaláveis, capazes de integrar com os sistemas existentes sem comprometer a segurança. As decisões tecnológicas devem ser fundamentadas em testes de viabilidade e em experiências de outras empresas que tenham trilhado o mesmo caminho.

Definir políticas unificadas é o próximo passo crucial. Estas devem ser claras, abrangentes e adaptáveis às necessidades diversas de cada operação dentro da organização. Uma política bem desenhada considera tanto a proteção de dados quanto a facilitação de acessos legítimos, equilibrando segurança e eficiência operacional.

Finalmente, a avaliação contínua do processo é imprescindível. Implementar uma gestão centralizada é um esforço dinâmico, exigindo revisões e melhorias constantes. Monitorizar regularmente o desempenho das políticas adotadas assegura que estas continuam eficazes, ajustando-se proativamente a novos desafios e ameaças de segurança. Esta prática pode ser complementada por estratégias como as abordadas em soluções avançadas de cibersegurança para PME, que exploram plataformas zero trust para reforçar a defesa em ambientes distribuídos.

Deste modo, ao assumir uma abordagem calculada e proactiva, uma empresa consegue não só migrar eficazmente para uma gestão centralizada, mas também fortalecer a sua postura de segurança global.

Futuro da gestão centralizada

A gestão centralizada de políticas de segurança encontra-se num ponto de inflexão, impulsionada por uma convergência de inovações tecnológicas e alterações de mercado. No centro destas transformações está a inteligência artificial (IA), que já começa a desempenhar um papel crucial na segurança, através de mecanismos avançados de deteção de anomalias e respostas autónomas a ameaças. A IA promete aprimorar a capacidade de previsão e mitigação, identificando padrões que escapam à análise humana convencional.

Com o crescimento da Internet das Coisas (IoT), a proliferação de dispositivos conectados demanda uma vigilância de segurança sem precedentes. Os sistemas centralizados devem evoluir para suportar a comunicação e a autorização seguras entre milhões de dispositivos heterogéneos. Este cenário obriga a uma redefinição das políticas de segurança, que devem agora abranger uma rede de dispositivos inteligentes e interconectados, cada um potencialmente vulnerável a ataques.

Além disso, a privacidade de dados ganha uma relevância crescente, com regulamentações como o Regulamento Geral sobre a Proteção de Dados (RGPD) a imporem novos padrões de conformidade. As estratégias de segurança terão de se adaptar, incorporando medidas que protejam proativamente a privacidade dos utilizadores e garantam a integridade dos dados em ambientes distribuídos.

Estas mudanças são paralelas ao desenvolvimento de novas arquitecturas de segurança, como as plataformas de confiança zero, que enfatizam a verificação contínua e restrição de acessos. Estas arquiteturas visam reduzir significativamente o impacto de potenciais falhas de segurança, ao aplicar um rigoroso modelo de permissão baseada na identidade dos utilizadores e dispositivos.

Para as empresas que desejam acompanhar esta evolução, investir em soluções de IA para segurança pode ser estrategicamente vantajoso. Ferramentas que integrem automação e análise preditiva são essenciais para a manutenção de um panorama de segurança robusto e resiliente. Para mais informações sobre como a inteligência artificial pode melhorar a nossa segurança, podes consultar o artigo Soluções IA para Assistência e Segurança.

Assim, a gestão centralizada não só precisará de se adaptar, mas também de liderar a transformação digital, garantindo que as suas estratégias não só acompanham as tendências tecnológicas, mas também responderão eficazmente aos desafios emergentes que o futuro reserva.

Considerações Finais

A implementação de uma gestão centralizada de políticas de segurança representa uma transformação significativa para empresas com TI distribuído, oferecendo uma abordagem estruturada e eficiente que pode melhorar substancialmente a segurança e a conformidade nas operações. Ao centralizar a administração das políticas, as organizações não apenas mitigam riscos, mas também optimizam recursos e fortalecem as suas infraestruturas contra ameaças emergentes. Adotar esta abordagem é investir no futuro da segurança organizacional e garantir a continuidade do negócio num ambiente cada vez mais digital e interconectado.

Implemente uma gestão unificada e eficaz das políticas de segurança da sua empresa.

Saber mais: https://informatico.pt/contactos-servico-assistencia-tecnico-informatica/

Quem Somos

A Informatico.pt oferece soluções de gestão centralizada para políticas de segurança consistentes e robustas.